Informationssicherheit

DIGITALISIERUNG. ABER SICHER.

Haben auch Sie keine Angst um Ihre Informationen

Eine sichere und effiziente Verwaltung von IT-Systemen und Fachanwendungen ist gerade im Kontext der Digitalisierung ein essenzielles Thema. „Aber sicher!“ – Dafür muss jederzeit die Vertraulichkeit, Integrität sowie die Verfügbarkeit aller IT-Ressourcen gewährleistet sein.

Hierbei müssen alle sensiblen Datensätze im Vorfeld identifiziert, klassifiziert sowie entsprechend geschützt und überwacht werden.

Unter Einhaltung der Konformitätsregeln mit Berücksichtigung der Reliabilität Ihrer IT-Infrastruktur wird die Komplexität der Informationssicherheit erhöht. Scheuen Sie sich nicht, uns zu kontaktieren und lassen Sie sich professionell und zuverlässig von uns beraten.

Bei uns sind Sie genau richtig!

Digitale Sicherheit ist in aller Munde. Lassen Sie uns gemeinsam den Mythos der Informationssicherheit aufklären.

Egal, ob Sie eine Konformität der Datenschutz- oder Sicherheitsrichtlinien erreichen, Ihre Infrastruktur abhärten, ein neues Sicherheitskonzept (ESAE, EAM, etc.) etablieren oder eine Softwarelösung zur Überwachung/Verwaltung eines Geschäftsprozesses implementieren möchten – wir unterstützen Sie in allen Stadien des Projektes und stehen stets mit Rat und Tat zur Seite!

Für unsere Dienstleistung verfolgen wir eine zielorientierte Beratung in der Vorbereitungsphase sowie eine Festpreisoption Ihres Projektes.

Hierfür bieten wir Ihnen eine Risikoanalyse Ihrer Infrastruktur an, um Ihnen eventuelle Schwachstellen aufzeigen zu können. Denn eine Reparatur kann erst nach der Diagnose stattfinden.

Aufgrund unseres Kundenkreises, der sich von kleinen Startups oder mittelständischen Unternehmen bis hin zu globalen Großkonzernen oder Landes- und Bundesbehörden erstreckt, können wir Ihnen eine optimale Absicherung vor dynamischen Gefährdungslagen gewährleisten. So können auch komplexe interne Prozesse oder Projekte durch unsere langjährige Erfahrung und Spezialisierung, wie z.B. mit Best Practice Ansätzen im Microsoft Umfeld, umgesetzt werden. Dabei betrachten wir stets die Standards des BSI sowie herstellerspezifische Anforderungen und binden diese in Ihre Infrastruktur ein.

Darüber hinaus bieten wir Ihnen auch eine Unterstützung bei einer Modellierung eines zugehörigen Geschäftsprozesses, sodass sicherheitsrelevante Anforderungen allzeit betrachtet werden. Dabei spielt es keine Rolle, ob Sie ein verfahrensbezogenes IT-Sicherheitskonzept (ISMS-Prozesse), Datenschutzkonzept, Konzeption eines Notfallmanagements oder die Definition eines Grundwertesets benötigen – wir stehen Ihnen dafür zur Verfügung!

Informationssicherheit statt Marketingmumpitz

Konkrete IT-Dienstleistungen für konkrete Projektergebnisse

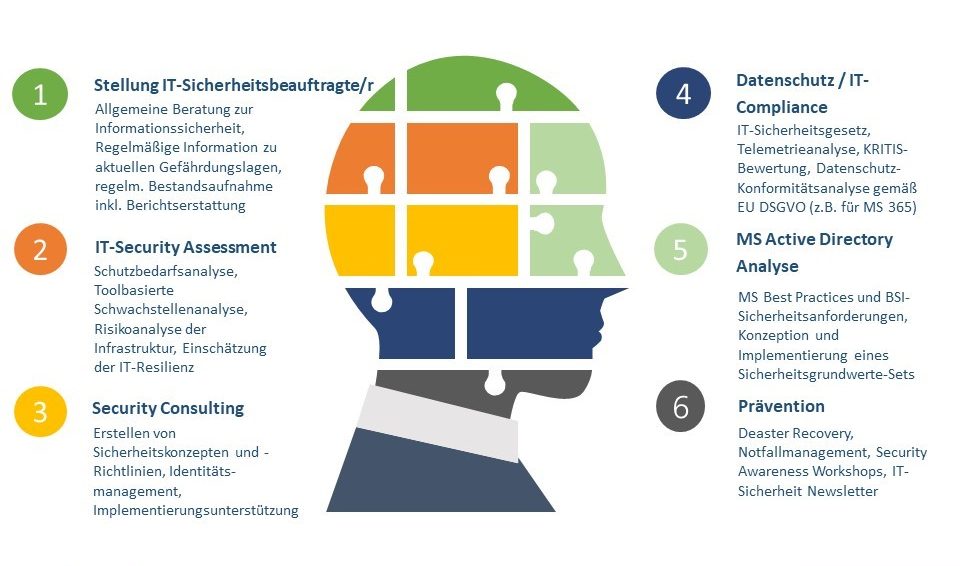

Um alle unterschiedlichen Bereiche der Informationssicherheit abdecken zu können, bietet Ihnen die PI Informatik GmbH unterschiedliche Dienstleistungen zur Absicherung Ihrer Organisation an.

Unsere wichtigsten Informationssicherheits-Dienstleistungen auf einen Blick:

- Zielorientierte Beratung, Erstellung eines modularen Angebots – angepasst an Ihre Bedürfnisse

- Rollenbesetzung des IT-Sicherheitsbeauftragten: Ein IT-Sicherheitsbeauftragter ist unerlässlich in der heutigen Zeit. Er berät bei allgemeinen Fragen zur Informationssicherheit, unterrichtet regelmäßig über die aktuellen Entwicklungen anhand von BSI-Lageberichten, führt jährliche Wiederholungsprüfungen zur Sicherheit durch, koordiniert Sensibilisierungsmaßnahmen für Mitarbeiter und steht im Fall der Fälle zur Verfügung. Unter Berücksichtigung Ihres Unternehmens wird eine maßgeschneiderte Strategie zur IT-Sicherheit durchgeführt.

- Schwachstellenanalyse: Anhand des BSI-Grundschutzes, des IT-Sicherheitsgesetzes 2.0, der KritIS V-Bestimmung, der CIS-Benchmarks oder der allgemeinen Best Practice Ansätze der jeweiligen Hersteller können wir eine Konformitätsanalyse einzelner Module auf technischer sowie organisatorischer Ebene durchführen. So wissen Sie, wo eventuell der Schuh drücken könnte.

- Datenschutz-Konformitätsbewertung Ihrer IT-Systeme, Unterstützungsleistung bei der Kritis-Identifikation, Berücksichtigung der IT-Sicherheits-Gesetze (BSI-Gesetz, ITSIG, KritisV, etc.)

- Präventionsmaßnahmen: Regelmäßige Mitarbeiterschulungen gehören zur DNA eines sicheren Unternehmens gleichermaßen wie die Betrachtung eines Vor- oder Notfalls. Hierzu stehen wir Ihnen mit Security Awareness Workshops, mit kleindosierten Schulungen (z.B. Newsletter) und dem sogenannten Incident Management bei akutem Verdacht oder dem Notfallmanagement im Fall der Fälle zur Verfügung.

- Beratung rund um Fragen zur IT-Sicherheit (Konzeption von Sicherheitsrichtlinien, -konzepten und „sichere“ Prozessmodellierung)

- Durchführung eines IT Security Assessments gemäß BSI 200er-Norm, IT Grundschutz-Kompendium, Common Criteria zur Bewertung Ihrer IT-Resilienz

- Sicherheitsarchitekturen: Der sicherheitsrelevante Zeitgeist sollte sich auch in Ihrer Umgebungsarchitektur abbilden. Hierzu konzipieren wir gemeinsam die Aspekte einer Zero-Trust-Architektur, einer Enhanced Security Administration Environment (ESAE) oder – im Falle einer Cloud-Umgebung – eines Enterprise Access Models (EAM), sodass der Aufbau Ihrer IT aktuellen Sicherheitsstandards entspricht.

- Detailanalyse Microsoft Active Directory: Ein Verzeichnisdienst muss vielen Angriffsvektoren standhalten. Damit die Umgebung kein „Fähnchen im Wind“ wird, bieten wir eine detaillierte Sicherheitsanalyse Ihres Active Directorys an. Diese umfasst u.a. eine sichere Konfiguration, die Konzeption rollenbasierter Zugriffsmodelle (RBAC) sowie Definition und Implementierung eines Grundwerte-Sets über Group Policy Objects anhand von BSI-Anforderungen.

- Konzeption praxisorientierter Handlungsempfehlungen zur Härtung Ihrer Systeme/Prozesse und Unterstützungsleistung zur Implementierung

IDENTITÄTSMANAGEMENT

Etablieren Sie einen sicheren und vertrauenswürdigen Zugriff auf Ihre Ressourcen

Im Rahmen der fortschreitenden Digitalisierung diverser Geschäftsprozesse ist der Begriff „Big Data“ jedem bekannt. So individuell wie die Services sind, so individuell sollte auch der Zugriff auf diese gestaltet werden. Mittels eines Identity and Access Management Systems etablieren Sie einen sicheren Geschäftsprozess, sodass Sie auch bei der Verwaltung aller Benutzerkonten den Überblick behalten. Dabei können Sie mit den Identity Services Benutzer zentral verwalten und entsprechende Zugriffe auf Ihre IT-Ressourcen reglementieren.

Hierbei helfen wir Ihnen sehr gern bei den ersten Stadien der Modellierung eines digital-unterstützten Geschäftsprozesses, über die Auswahl einer geeigneten Softwarelösung bis hin zur Etablierung der Softwarelösung innerhalb Ihrer Organisation.

Compliance

Lassen Sie uns gemeinsam Ihre individuellen IT-Sicherheitsrichtlinien konzipieren und umsetzen

Jede IT-Infrastruktur besitzt individuelle Geschäftsprozesse mit individuellen Geräten, die wiederum spezifische Sicherheitsanforderungen aufweisen. Hierbei unterstützen wir Sie in allen Phasen der Härtung und Gewährleistung der Reliabilität Ihrer (vorhandenen) neuen IT-Infrastruktur. Hierfür führen wir eine Risikoanalyse Ihrer Infrastruktur durch, sodass Sie wissen „wo gerade der Schuh drückt“.

Unter Berücksichtigung moderner (Cloud oder On Premise) Architekturen können wir moderne Sicherheitsrichtlinien für Ihre Infrastruktur konzipieren. Hierbei betrachten wir die Sicherheitsempfehlungen des BSIs, aktuelle Sicherheitslücken/Gefahrenlagen sowie herstellerspezifische Richtlinien und bringen diese mit Best Practice-Ansätzen im Einklang.

Aufgrund unserer Branchenvielfalt können wir daraus ein individuell zugeschnittenes Sicherheitsprofil konzipieren und Ihnen bei der fachgerechten Implementierung dieser Anforderungen unterstützen – damit die Reliabilität Ihrer IT-Infrastruktur auch in Zukunft gewährleistet ist!

DATENSICHERHEIT

Wir schützen Sie vor Datenverlust

In Zeiten von „Big Data“ werden Daten als „die neue Währung“ betitelt. Dabei müssen stets die Vertraulichkeit, Integrität und Verfügbarkeit Ihrer Datensätze innerhalb Ihres Unternehmens gewährleistet sein, sodass Sie keinen Datenverlust im Betriebsablauf erfahren müssen.

Unter Berücksichtigung dynamischer Gefahrenlagen unterstützen wir Sie bei der Sicherung aller Daten. Dabei unterstützen wir Sie bei jedem Szenario: Beginnend mit einem individuellen Regelwerk inkl. Modellierung eines softwareunterstützten Prozesses zur regelmäßigen Sicherung Ihrer Daten bis hin zur Konzeption eines Disaster Recovery Plans innerhalb Ihrer Active Directory-Gesamtstruktur.

Mit uns können Ihre Daten auf Nummer sicher gehen!

IT-Security Awareness Workshop

Stärken Sie Ihre Verteidigung gegen Cyberangriffe

In der heutigen digitalen Ära ist die Cyberbedrohungslandschaft komplexer denn je und Unternehmen müssen proaktiv Maßnahmen ergreifen, um ihre kritischen Systeme und Daten zu schützen. Ein wesentlicher Aspekt dieses Schutzes ist die regelmäßige Schulung und Sensibilisierung der Mitarbeiter, da sie oft die erste Verteidigungslinie gegen Cyberangriffe darstellen.

Unser IT-Security Awareness Workshop ist speziell darauf ausgelegt, die Resilienz Ihres Unternehmens gegenüber Cyberbedrohungen zu stärken. Durch jährliche Schulungssitzungen stellen wir sicher, dass Ihr Team über die neuesten Bedrohungen und Best Practices im Bereich der Informationssicherheit informiert ist. Dieser proaktive Ansatz hilft dabei, menschliche Fehler zu minimieren, eine starke Sicherheitskultur aufzubauen und letztendlich finanzielle und reputative Schäden zu vermeiden.

Newsletter zur Informationssicherheit

Reagieren Sie proaktiv auf potenzielle Risiken

Um Sie kontinuierlich über die schnelllebigen Entwicklungen im Bereich der Informationssicherheit zu informieren, bieten wir einen regelmäßigen Newsletter an. Dieser Service hält Ihr Unternehmen über aktuelle Bedrohungen, Sicherheitslücken und bewährte Vorgehensweisen auf dem Laufenden, sodass Sie Ihre Sicherheitsstrategien entsprechend anpassen können.

Inhalt des Newsletters:

- Zusammenfassungen wichtiger Nachrichten aus dem Bereich Informationssicherheit

- Analysen aktueller Bedrohungen und deren Auswirkungen

- Handlungsempfehlungen zur Verbesserung Ihrer Sicherheitsprotokolle

- Aktuelle Sicherheitsrichtlinien und Best Practices

Mit dem Laden des Videos akzeptieren Sie die Datenschutzerklärung von YouTube.

Mehr erfahren

Schützen Sie Ihre Daten mit der PI Informatik

Finden Sie Ihr maßgeschneidertes Sicherheitskonzept

Erfahren Sie, wie die PI Informatik Ihre Daten vor Cyberangriffen schützt. Unser Erklärvideo beschreibt Ihnen unser Portfolio bestehend aus maßgeschneiderten Sicherheitskonzepten, IT-Security Awareness Workshops und kontinuierlichen Bedrohungsanalysen. Vertrauen Sie auf unsere Expertise und sichern Sie Ihre IT-Infrastruktur effektiv ab. Bleiben Sie geschützt!

Nicht warten, sondern starten!

Kontaktieren Sie uns noch heute:

- Adresse: Hertzstraße 67, 13158 Berlin

- Telefon: (+49) 3091774410

- Email: kontakt@pi-informatik.de

Das sagen unsere Kunden

- Freudenberg FST GmbH -

"Mit PI Informatik haben wir einen kompetenten und verlässlichen Partner gefunden, um eine moderne und zukunftsfähige Industrie 4.0 Plattform aufzubauen. Ich bin beeindruckt, wie schnell sich die PI-Kollegen in unsere Geschäftsprozesse eingearbeitet haben und mit zuverlässigen Softwarelösungen dazu beitragen, dass wir unsere Arbeitsabläufe digitalisieren können."

- Orafol GmbH -

"Die Möglichkeit performanter nachvollziehbarer Auswertungen unserer Technologie-, Produktions-, und Qualitätsdaten stellt uns vor eine große Herausforderung. Hierfür werden Massendaten von ca. 100 Anlagen in der Folienproduktion über 10 Jahre aufgezeichnet, gefiltert, integrativ angereichert, strukturiert und verwaltet. Dies ist für uns wahrhaft ein Projekt der „digitalen Transformation“. PI Informatik unterstützt uns bei der Lösung dieser Aufgabe mit Microsoft .NET und BI-Werkzeugen und sichert uns damit ein Stück weit Zukunftsfähigkeit auf den Weg zur transparenten Null- Fehler- Produktion."- Freudenberg FST GmbH -

"PI Informatik ist ein exzellenter Partner mit modernen und individuellen Lösungsansätzen im Bereich der Softwareentwicklung. Mit der Modernisierung der bestehenden Maschinen-Netzwerkschnittstelle hat PI Informatik eine großartige Grundlage für das IIoT geschaffen. Ich bin fest davon überzeugt, dass durch die Zusammenarbeit mit PI Informatik unsere digitale Infrastruktur eine neue Dimension erreichen wird."